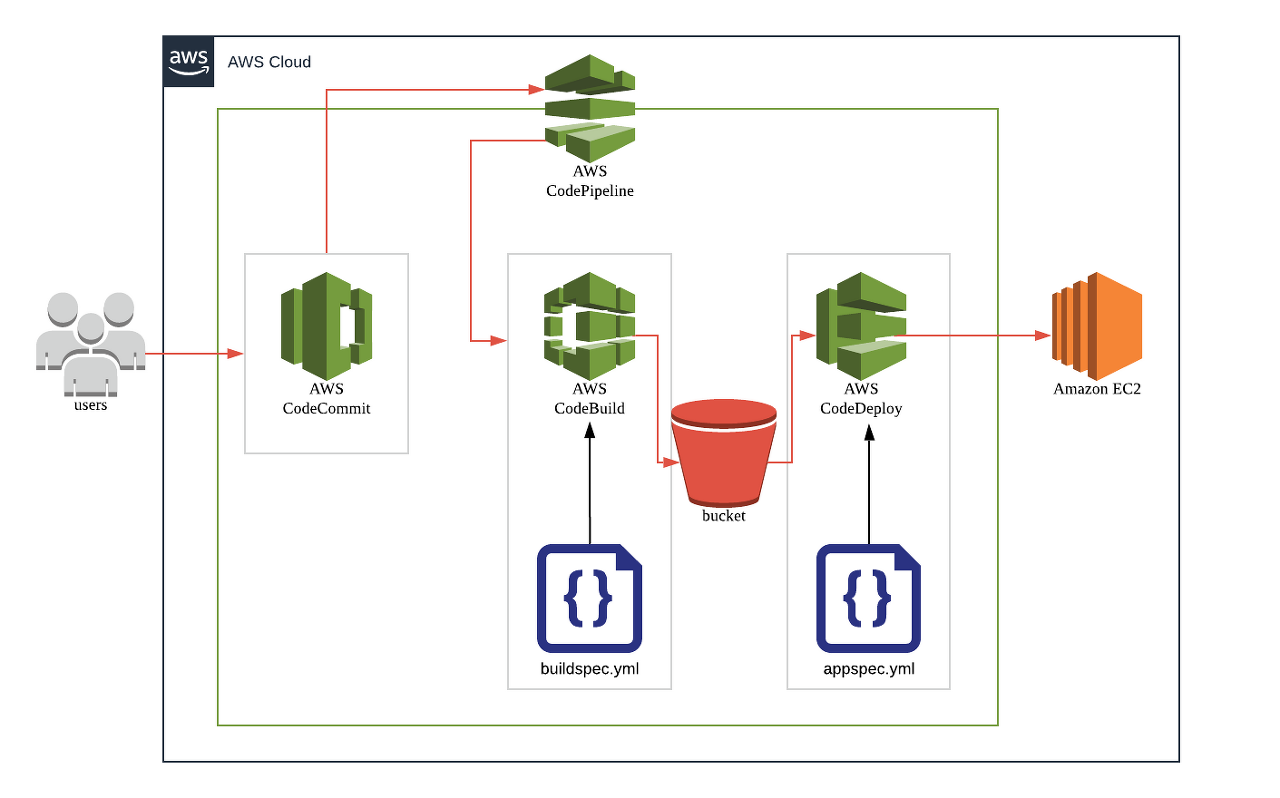

AWS CodePipeline 빠르고 안정적인 업데이트를 위한 파이프라인 자동화 워크플로우 모델링 AWS 서비스 및 3rd Party Tool 조합으로 커스텀하여 CodePipeline 구성 가능 파이프라인 자동화 및 시각적인 모니터링 가능 구성 요소 및 동작 순서 구분 내용 파이프라인(Pipeline) - 파이프라인 생성 시 각 파이프라인당 S3 버킷에 폴더 생성 - 파이프라인에서 배포 플세스가 실행되면 각 폴더에 '아티팩트' 저장 - AWS 계정당 리전별 300개의 파이프라인 생성 가능 단계(Stage) - 파이프라인의 워크플로우를 구분하는 단위 - 각 '스테이지'는 고유한 이름을 가지며 '작업'을 포함함 - 이전 '스테이지'가 수행 완료되어야만 다음 '스테이지'로 넘어갈 수 있음 - 스테이지는 하나..