여러 계정에 로그인 하는 방식

예를 들어, 회사에 DEV팀, PRD팀, STG팀이 있다고 가정하자.

모든 팀이 AWS 프로젝트를 진행하려고 할 때,

DEV팀은 DEV Account,

PRD팀은 PRD Account,

STG팀은 STG Account를 사용한다.

각 팀은 각자의 계정에서 각자의 작업을 수행하면 된다.

하지만 우리 같은 관리자들은 DEV + PRD + STG Account에 모두 접속해야 하는 요구사항이 있다.

보통 관리자들은 Master Account를 사용하여

Master Account만 로그인하면 다른 DEV, PRD 계정도 접속할 수 있게 하는 방식을 사용한다.

우리에게 총 필요한 Account 개수 는 DEV+PRD+STG+Master = 4 개의 Account이다.

다음은 관리자가 여러 계정에 로그인하는 방식 3가지를 소개하겠다.

각 계정에 IAM 사용자 생성

- 각 DEV, PRD, STG 계정의 IAM User를 사용하여 접근하는 방식

- 각 IAM User마다 id와 pw를 관리 해야함

- 수 많은 IAM의 자격증명을 관리해야 함

- (IAM user name + pw + MFA) * 계정 수

- ex) MFA 설정할때 계정 하나마다 관리 및 로그인 해야함 (수많은 자격증명)

- 다른사람에게 권한을 주려면 계정 수만큼 IAM User를 생성해야함

- 모든 계정을 일일이 세팅 필요

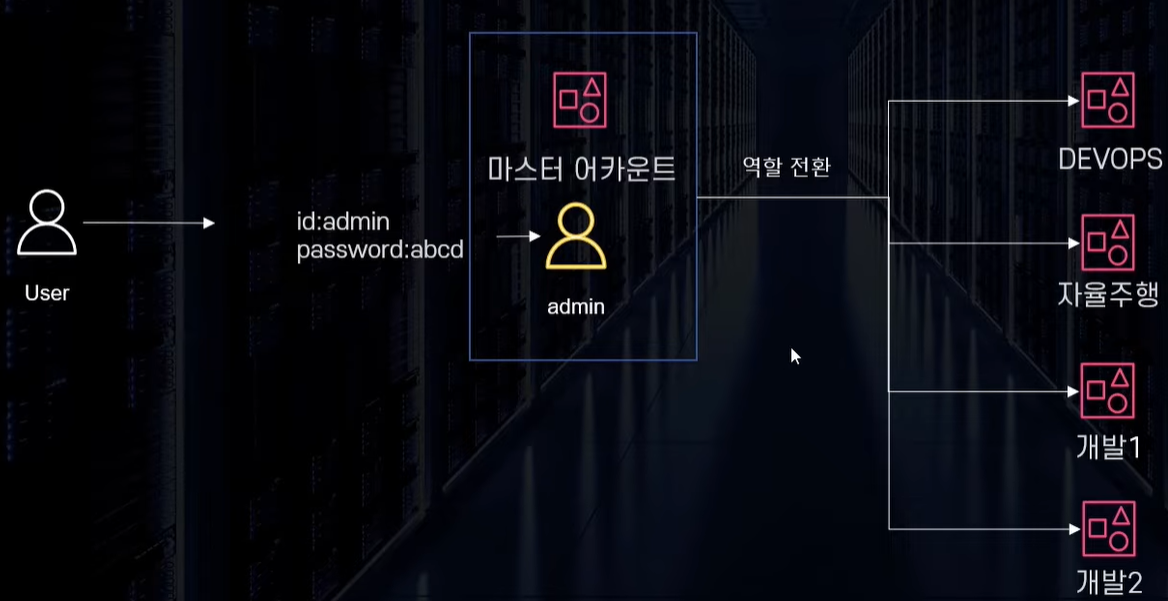

역할 변경

- 많은 분들이 사용함

- 하나의 Master 계정에 로그인하면 다른 계정으로 역할 전환해서 접속 가능

- MFA는 Master 계정 로그인할 때만 한번만 하면 됨

- 하나의 Master 계정(의 IAM User) 생성으로 다양한 계정 접근 가능

- 모든 계정에 일일이 세팅 필요

- PRD, STG, DEV IAM 각 계정마다 Role 설정 필요

- 권한 관리 어려움

- 다양한 유저에게 세세한 권한 부여 힘듦

- url 관리 어려움

- 많은 계정이 늘어나면 역할 기록이 많아져서 url 관리 어려움

- 계정 접속을 url로 함

AWS SSO(Single Sign-On)

- 여러 계정에 단일 로그인을 지원하는 서비스

- MFA 한번하면 됨

- 단 하나의 URL로 접속할 수 있음

- 다양한 자격증명 소스 사용 가능 (SAML, SSO 자체 자격증명 소스 제공)

- IAM과 비슷하게 그룹 기반으로 유저 권한 관리 가능

- 사용자 MFA 설정 가능

- 로그인 웹 UI를 통해 로그인

비용 무료이다.

'AWS > Service' 카테고리의 다른 글

| Account (역할 전환 실습) (1) | 2023.10.27 |

|---|---|

| Account (Multi-Account 간 리소스 공유) (0) | 2023.10.27 |

| 온프레미스와 연결(TGW or VGW ↔ DX) (0) | 2023.10.22 |

| 로드밸런서(ELB) (1) | 2023.10.22 |

| 보안그룹 및 NACL (0) | 2023.10.22 |